Estamos mucho en línea. Pasamos horas comprando, publicando en las redes sociales, jugando videojuegos, navegando por la web y haciendo negocios. Se está volviendo casi inevitable

Que te roben o filtren tu información personal en línea es una experiencia devastadora. Puede llevar años arreglarlo.

[Guía 2022]: Cómo Saber Si Tu Dispositivo Móvil Está Hackeado?, Que Hacer Si Lo Esta?, Evitarlo Y Protegerlo De Un Hackeo Futuro

Por lo tanto, la protección de la información privada debe ser una prioridad máxima para todos los usuarios de Internet. Todos pueden tomar medidas proactivas para protegerse de ser pirateados, estafados o engañados. Así es cómo.

Auditar regularmente las cuentas en línea

Todo el mundo debería hacer periódicamente una revisión de sus cuentas en línea.

Por ejemplo, podría reservar algo de tiempo aproximadamente una vez al año para ver todos los sitios que utiliza actualmente. Aproveche esta oportunidad para actualizar sus cuentas con contraseñas nuevas y complejas y active la autenticación de dos factores (si está disponible). Puede tomar una hora más o menos, pero potencialmente lo salvará de un dolor de cabeza en caso de que lo pirateen.

Piense en todos los sitios web en los que se ha registrado a lo largo de los años. Si una de esas cuentas alguna vez fuera pirateada, o si el sitio mismo experimenta una violación de datos, ¿qué información personal podría estar en riesgo? Su contraseña, fecha de nacimiento, tarjeta de crédito, direcciones de correo electrónico, ubicación, etc. podrían estar expuestos. Una violación en un sitio podría significar la ruina para sus otras cuentas en línea. La información obtenida de esta manera podría darle a un phisher munición adicional para sus ataques contra usted. Por lo tanto, se recomienda cerrar las cuentas que ya no use.

Hablando de violaciones de datos, existen herramientas en línea que puede usar para averiguar si sus cuentas en línea se han visto comprometidas. Herramientas como haveibeenpwned.com le permiten buscar su dirección de correo electrónico y revisar posibles filtraciones de datos.

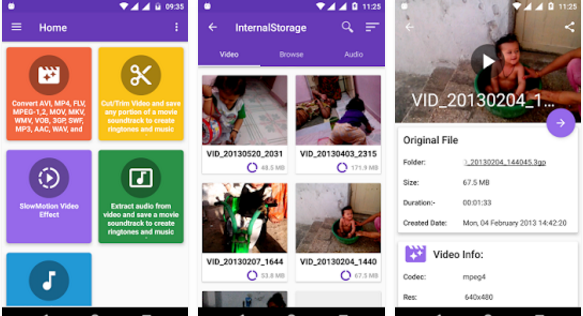

Clueful Escanea Su Smartphone Android En Busca De Apps Que Abusan De Su Informacion Personal Y Privacidad

Usar más de una cuenta de correo electrónico

El correo electrónico es la mayor amenaza para la seguridad, ya que sigue siendo el vector de ataque más popular.

Si tiene más de una dirección de correo electrónico para sus cuentas en línea, correrá menos riesgo en caso de que lo pirateen.

La idea es crear un par de direcciones de correo electrónico y categorizar cada una. Un correo electrónico podría ser para información confidencial como la banca. Otra dirección podría estar dedicada a cuentas de redes sociales. ¿Por qué el correo electrónico que estoy usando para la correspondencia personal también debe recibir todo el spam de cupones minoristas? ¡Puedo crear uno para ambos! Trate de tener al menos dos cuentas.

¿Sabes qué es una dirección de correo electrónico temporal? La gente común los usa todo el tiempo para evitar el spam. Imagina que estás comprando en un sitio web y llegas a la caja. No puede continuar sin ingresar una dirección de correo electrónico, pero tampoco está interesado en ningún spam de marketing. Entonces, ¿Qué haces? Uso un proveedor de dirección de correo electrónico desechable como temp-mail.org o tempail.com . Tomo la dirección que proporcionan y la uso para completar el formulario.

Recomendación: Los 5 Mejores Consejos De Seguridad En Línea Que Todos Deben Seguir Para Proteger La Información Personal

Utilice un administrador de contraseñas

Es mucho más fácil para mí recordar mis contraseñas cuando uso la misma en todos los sitios.

La desventaja obvia es que si me piratean en un sitio, me dejo abierto para atacar en cualquier otro lugar.

Una contraseña debe ser lo suficientemente segura como para resistir ataques de piratas informáticos y de fuerza bruta. Obtenga información sobre cómo crear la contraseña perfecta, administrar cuentas en línea y autenticación de dos factores.

Una solución es usar un administrador de contraseñas como LastPass . Los administradores de contraseñas me permiten elegir o generar contraseñas extremadamente complejas y aleatorias para cada sitio web. La mejor parte es que solo necesito recordar la contraseña del administrador de contraseñas. ¿Son seguros los administradores de contraseñas ? Lo son, especialmente en comparación con los comportamientos y prácticas que la mayoría de los usuarios emplean para la administración de contraseñas.

Si los administradores de contraseñas no son para ti, prueba este enfoque. Agrupe las contraseñas por función. Tenga una contraseña para cuentas de redes sociales, otra para fines financieros, otra para juegos. Como siempre, cree una contraseña segura que pueda recordar para que sea más difícil de descifrar.

Ya sea que esté utilizando un administrador de contraseñas o no, tener varias contraseñas ayudará a mantener segura su información personal.

Activar la autenticación de dos factores

La autenticación de dos factores (también conocida como 2FA, TFA, 2SV, MFA) es un método para confirmar la identidad de un usuario. Combina algo que sabes (tu contraseña) con algo que tienes (como un teléfono). Un ejemplo de esto sería que necesito mi PIN (algo que sé) y tarjeta bancaria (algo que tengo) para poder sacar dinero en un cajero automático.

La autenticación de dos factores se puede habilitar en muchos sitios populares como Google , Facebook , Instagram, WhatsApp, Twitter, Amazon, Microsoft, LinkedIn, Snapchat, Reddit, Discord, Dropbox, Venmo, PayPal y muchos más. Algunos sitios y aplicaciones pueden incluso requerir 2FA, como los que se ocupan de la banca o de información muy confidencial.

Proteger dispositivos móviles con contraseña

Los dispositivos móviles nos ponen en mayor riesgo que, por ejemplo, nuestras computadoras de escritorio en casa. Si accidentalmente dejo mi teléfono en clase o en una cafetería, ¿a qué tendrá acceso la persona que lo encontró? ¿Correo electrónico? ¿Medios de comunicación social? ¿Fotos? ¿Tarjetas de crédito almacenadas?

Si bien poner una contraseña en una computadora de casa es una gran idea, es crucial tener una habilitada en los dispositivos que llevamos con nosotros. Los teléfonos inteligentes, las tabletas, las computadoras portátiles, los relojes inteligentes, los lectores electrónicos e incluso los dispositivos de juegos portátiles deben estar protegidos con contraseña.

Bloquea tus dispositivos cuando no los estés usando. ¿Sabía que puede bloquear rápidamente su computadora portátil con Windows con el método abreviado de teclado Win + L? En una Macbook, presionarías Control + Shift + Power. Al hacerlo, obliga al siguiente usuario a volver a ingresar la contraseña, el código de acceso o los datos biométricos para poder usar el dispositivo.

Como medida de seguridad adicional, no olvide cerrar sesión en sitios web y aplicaciones confidenciales cuando haya terminado.

Mantenga los dispositivos actualizados

A veces parece que nuestros dispositivos son bombardeados con actualizaciones. Sin embargo, existen buenas razones para instalar estos parches de manera oportuna. Las actualizaciones pueden ayudar a solucionar posibles vulnerabilidades de seguridad, como las vulnerabilidades de seguridad de día cero. Si la opción está disponible, siempre habilito las actualizaciones automáticas.

Reconozca y evite las estafas de phishing por correo electrónico

Los piratas informáticos inventan constantemente nuevos trucos para robar datos.

Resultan ser grandes imitadores. Podemos ver esto en los diversos tipos de estafas de phishing que utilizan.

Los ataques de phishing son algo que siempre estoy buscando, particularmente en mi correo electrónico. Todos los días, los piratas informáticos envían toneladas de correos electrónicos de aspecto oficial con asuntos alarmantes para atraer a las víctimas. ¿Quién no haría clic en un correo electrónico de Amazon si afirma que algo que ordené está en camino? ¿O que mi cuenta se eliminará pronto si no inicio sesión ahora? Los ladrones saben exactamente cómo manipular a las personas porque funciona.

El mejor consejo aquí es revisar el correo electrónico antes de reaccionar. Desafiarlo. ¿Tiene algún error tipográfico? Inspeccione los enlaces para ver si se vinculan a sitios web incompletos. Además, preste especial atención a la dirección de correo electrónico para asegurarse de que parezca legítima. El nombre puede decir "Bank of America", pero si la dirección de correo electrónico dice bob@thanksforyourcreditcard.com, es posible que alguien esté tratando de engañarte.

Si tengo alguna duda sobre si el correo electrónico es una estafa o no, no hago clic. Es tan simple como eso. Es mejor escribir la dirección yo mismo, iniciar sesión y verificar. En el peor de los casos, llamaré a la organización antes de hacer clic.

Comparta menos información personal en las redes sociales

Hay un dicho que he escuchado muchas veces: "Lo que pasa en Internet, se queda en Internet".

Una vez que publica algo en línea, pierde el control sobre lo que sucederá a continuación. Esta información puede ser recopilada por bots, almacenada en un servidor y utilizada por piratas informáticos. Esto es cierto hasta cierto punto ya sea que su perfil sea privado o público.

La cantidad de información que comparte depende de usted, pero hay algunas cosas que debe considerar para mantenerse fuera de línea. Por ejemplo, cumpleaños, tu ubicación exacta, datos bancarios, incluso quejas sobre tu jefe. Revise su configuración de privacidad para asegurarse de que no está compartiendo más de lo que pretende. Si tienes hijos en las redes sociales, ¡comprueba las de ellos también!

Considera también la privacidad de tus amigos. ¿Cómo? Bueno, podemos entusiasmarnos con los grandes eventos en la vida de nuestros amigos, como un nuevo bebé o el matrimonio. Sin embargo, trate de no dejar que la emoción nos haga hacer algo irreflexivo. Deja que tus amigos decidan si quieren publicar sobre sus vacaciones.

Cómo evitar ser engañado

Doxing o doxing puede ser un término del que nunca hayas oído hablar antes. Se refiere a la práctica de explorar Internet para encontrar información personal sobre alguien y luego divulgar esa información públicamente. La intención es siempre dañar a la víctima. En algunos casos, esto puede poner al individuo en peligro real o incluso arruinar su vida. Los jugadores en línea y los streamers deben tener especial cuidado porque la venganza puede venir en forma insospechosa .

El tipo de información que se recopila puede ser nombres reales, otros alias en línea, direcciones de correo electrónico, números de teléfono, contraseñas, nombres de familiares, domicilio, patrimonio neto, información del empleador y más.

¿Cómo obtienen esta información? Está en Internet. Como dicen, "una vez en línea, siempre en línea". Busque su nombre o etiquetas de jugador en un motor de búsqueda como Google, Yahoo! o Bing. ¿Qué tipo de información puedes encontrar sobre ti? Puede que te sorprendas.

Es posible eliminar esta información de la web poniéndose en contacto con el sitio web en el que se encontró. Sin embargo, esto puede resultar extremadamente difícil y llevar mucho tiempo. Por lo tanto, la mejor protección es limitar la información compartida en línea.

Tenga cuidado con el WiFi público gratuito

¿A quién no le gusta el wifi gratis? ¡Resulta que a los hackers también les encanta! Si está en una red no segura, un pirata informático con las herramientas adecuadas podría estar espiando lo que está haciendo en línea. Ahora mismo.

Mientras esté en WiFi público, no inicie sesión en sitios confidenciales como la banca. ¿Por qué apresurarse a hacer su pedido con su tarjeta de crédito? Ahorre hacer la transacción para más tarde cuando esté en una red WiFi privada y segura.

Si no tiene otra opción y necesita usar WiFi público, considere usar una red privada virtual (VPN). ¿Qué es una VPN ? Las personas y las empresas utilizan las VPN para proteger los datos confidenciales que se transmiten a través de Internet. Cuando estoy en WiFi público, uso una VPN que encripta mi conexión y me protege de la intromisión.

Mejor VPN (2022): El Servicio VPN Definitivo Que Puede Comprar Para Navegar En Internet De Forma Anónima, Segura Y Sin Límites

Compre solo en sitios web seguros (HTTPS)

Es importante saber cómo detectar la diferencia entre sitios web seguros y no seguros . Un sitio web es seguro si tiene https:// al principio de la URL en la barra de direcciones. Un sitio web no seguro solo tendrá http:// en la dirección.

Por seguridad, el protocolo HTTP está bien para navegar por la web. Se convierte en un problema al enviar datos confidenciales. ¡Esto se debe a que los datos transmitidos a través de HTTP no están encriptados!

HTTPS utiliza cifrado para proteger la información confidencial. Siempre verifico si un sitio web es seguro cuando compro y uso mi tarjeta de crédito en línea. La misma regla se aplica a cualquier sitio web al que proporcione información personal.

Guardia Números de Seguro Social (SSN)

Los Números de Seguro Social se utilizan con frecuencia para el robo de identidad. Eso es lógico ya que está entrelazado con muchas otras formas de identificación. Las personas y las empresas también lo tratan como un autenticador.

Solo hay un puñado de situaciones en las que realmente se requiere que comparta su SSN. En la mayoría de los casos, se solicita pero no se necesita. Debe protegerse y compartirse solo cuando sea necesario.

Si alguien pregunta por mi Social, primero pregunto por qué lo necesitan. Necesito saber cómo se usará, cómo lo protegerán y qué sucede si no lo comparto. Si decido no compartirlo, normalmente pasarán a otra forma de autenticación.

Los ladrones que obtienen acceso al SSN de una persona pueden crear años de problemas crediticios para esa persona. Las víctimas de robo de identidad deben informarlo comunicándose con la Comisión Federal de Comercio en RobodeIdentidad.gov .

Conclusión

La mejor manera de mantener segura la información personal en línea es ser proactivo. Reserve algo de tiempo para revisar sus cuentas, contraseñas y configuraciones de privacidad. Cree múltiples cuentas de correo electrónico y sepárelas por función. Valdrá la pena si te salva de años de intentar recuperar todo.

Compartir y educar a amigos y familiares sobre cómo mantener segura la información personal en línea los beneficiará a ellos, pero también a usted indirectamente. Va de la mano.

- ¿Ya conoces nuestro canal de YouTube? ¡Suscríbete!

Te ha resultado útil esta información? Tus comentarios nos ayudan a mejorar esta web

Si te ha gustado esta información, por favor apoya nuestro trabajo y este sitio web: compartir o comentar este artículo es un buen comienzo!. Para cualquier duda puedes dejarnos su comentario recibirás una respuesta lo mas rápido posible. Para contactar escríbenos a: nglt@nosgustalatecnologiayque.com

Puedes seguirnos en Twitter o unirse a nuestro Fan Page Facebook , Grupo Facebook, Instagram, Suscribirte a nuestro canal de You Tube para mantenerse actualizado sobre lo último en tecnología móvil e informática en general

![[Guía 2022]: Cómo saber si tu Dispositivo móvil está hackeado?, que hacer si lo esta?, evitarlo y protegerlo de un hackeo futuro [Guía 2022]: Cómo saber si tu Dispositivo móvil está hackeado?, que hacer si lo esta?, evitarlo y protegerlo de un hackeo futuro](https://blogger.googleusercontent.com/img/a/AVvXsEjGyqLr1KgrfU76JB1kR1mwm2yocJDkPSImPPW-NcWhBPs-MhfWbRS1RdseQ2Z8yJ3yWPnjACNx4rkH98uzyDUz2LWe7DWsAmcq5j-gVEN98hHIR9eYSxjiyz35piShoB_IpSBkv32E8hJVlTYoS7jM0OnYoOQTMGq-QTui5NhRPSRy_63ZUkyNMuTw1A=s72-w504-c-h264)